هفتهی پیش هفتهی خوبی برای تیم امنیتی شرکت «کلاود فلر» (Cloudflare) نبود. روز پنجشنبه، «تاویس اورماندی» (Tavis Ormandy)، یک هکر کلاه سفید از پروژهی صفر گوگل، بهصورت اتفاقی یک مشکل امنیتی نسبتا بزرگ در سرویس ابری این شرکت کشف کرد؛ مشکلی که بالقوه باعث نشت اطلاعات حساس از وبسایتهایی میشود که از CloudFlare بهصورت reverse proxy استفاده میکنند. در لیست منتشر شده، نام بسیاری از وبسایتهای بزرگ و معروف دنیا دیده میشود. مشکل امنیتی پیشآمده برای Cloudflare در شبکههای اجتماعی به اسم Cloudbleed معروف شده است.

مشکل اصلی برای سایتهایی است که درخواستهایشان بهصورت reverse proxy از طریق سرورهای CloudFlare پاسخ داده میشد؛ این موضوع برای وبسایتهایی که از سایر سرویسهای Cloudflare استفاده میکردند تاثیری نداشته است.

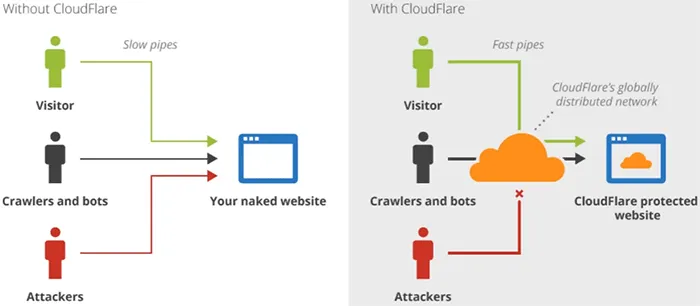

CloudFlare یک شبکهی تحویل محتوا (CDN) و ارائهدهندهی خدمات امنیتی وب است که به بهبود امنیت و افزایش کارایی بیش از ۵٫۵ میلیون وبسایت در اینترنت کمک میکند. این شرکت طیف وسیعی از خدمات توزیع محتوا، سرویسهای DNS و Flexible SSL، سرویسهای امنیتی، سامانههای محافظت در برابر حملات DDoS و ویژگیهایی مثل Rocket Loader و RailGun را به مشتریان خود عرضه میکند. یکی از این سرویسها سیستم توزیع محتواست. این سیستم بهصورت یک سرور پروکسی بین سرور وب اصلی و کاربران وبسایت عمل میکند. این سیستم ابتدا مطالب موجود در وبسایتها را روی سرورهای خود ذخیره کرده (اصطلاحا کَش (cache) میکند) و سپس با توزیع درخواستهای کاربران بین سرورهای خود محتوای درخواستی آنها را از روی اطلاعات ذخیره شده با سرعت بهتری پاسخ میدهد. این کار سبب بهبود سرعت مشاهدهی صفحات در سمت کاربران و بالاتر رفتن امنیت در سمت سرورهای مشتری میشود.

هفتهی قبل یک ضعف امنیتی روی سرویس توزیع محتوای این شرکت پیدا شد و این شرکت به برخی از مشتریان خود هشدار داد که ممکن است اطلاعات حساس، از جمله کلمات عبور، کوکیها و کلیدهای احراز هویت کاربران در یک بازهی زمانی مشخص در معرض دسترس قرار گرفته باشد. این مشکل امنیتی که Cloudbleed نام گرفته، در واقع باعث لو رفتن کلید جلسهی خصوصی (Private Session Keys) وبسایتها و دیگر اطلاعات حساس آنها میشود. این نقطهضعف امنیتی برای تمامی وبسایتهایی که از قابلیتهای reverse proxy این شرکت در زمان اشاره شده استفاده میکردهاند رخ داده است. طبق اعلام CloudFlare در بازهی زمانی ۲۵ تا ۳۰ بهمنماه، به ازای هر درخواست از سه میلیون و سیصدهزار درخواست HTTP، مشکل در حافظهی سرورهای این شرکت رخ داده و باعث نشت اطلاعات شده است (تقریبا ۰٫۰۰۰۰۳% درخواستها).

پس از کشف این آسیبپذیری بهوسیلهی اورماندی و اعلام آن به تیم امنیتی CloudFlare، این شرکت سرویسهای مرتبط با این آسیبپذیری را غیرفعال و مشکلات موجود در این سرویسها را رفع کرده است. همچنین این شرکت از تمام موتورهای جستوجو خواسته تا دادههای ذخیرهشده (اطلاعات کَش شده) را پاک کنند.

پس از این اتفاقات، کاربری از GitHub، لیستی از وبسایتهایی را که ممکن است تحت تاثیر این آسیبپذیری قرار گرفته باشند، منتشر کرد. این لیست که بهصورت غیررسمی منتشر شده، در بردارندهی اسامی برخی از مشتریان شرکت Cloudflare است که رتبهی الکسای بالایی دارند. این شرکتها تنها مشتری سرویسهای Cloudflare هستند و اینکه هر کدام از آنها دقیقا از چه سرویسی استفاده میکنند مشخص نشده است. همچنین این لیست اشارهای به تاثیرپذیری این سایتها نداشته و فقط لیست مشتریان Cloudflare را اعلام کرده است. بهطور مثال نام دیجیکالا در این لیست به عنوان یکی از مشتریان ذکر شده است؛ درحالیکه دیجیکالا تنها از سرویس DNS شرکت CloudFlare استفاده میکند و از سایر سرویسهای این شرکت که دچار آسیب شدهاند استفاده نکرده است؛ از این رو، اتفاقات اخیر، تاثیری روی امنیت کاربران آن نداشته است.

به زبانی دیگر، مشکل اصلی برای سایتهایی است که درخواستهایشان بهطور مستقیم (بهصورت reverse proxy) از طریق سرورهای CloudFlare پاسخ داده میشد؛ این موضوع برای وبسایتهایی که از سایر سرویسهای Cloudflare استفاده میکردند تاثیری نداشته است.

دیجی کالا مگ